Getty Images

Seit über einem Jahrzehnt erhalten wir Versprechungen, dass eine Welt ohne Passwörter vor der Tür steht, und doch hat sich dieses Sicherheits-Nirwana Jahr für Jahr als schwer fassbar erwiesen. Jetzt steht zum ersten Mal eine praktikable Form der passwortlosen Authentifizierung für die breite Masse in Form eines von Apple, Google und Microsoft übernommenen Standards zur Verfügung, der plattform- und dienstübergreifend Passkeys ermöglicht.

Pushed Password Killing-Schemata hatten in der Vergangenheit eine Vielzahl von Problemen. Einer der Hauptnachteile war das Fehlen eines praktikablen Wiederherstellungsmechanismus, wenn jemand die Kontrolle über die mit einem Konto verbundenen Telefonnummern oder physischen Codes und Telefone verlor. Eine weitere Einschränkung besteht darin, dass die meisten Lösungen letztendlich nicht wirklich passwortlos sind. Stattdessen gaben sie den Benutzern die Möglichkeit, sich mit einem Gesichts- oder Fingerabdruck-Scan anzumelden, aber diese Systeme fielen schließlich auf ein Passwort zurück, was Phishing, die Wiederverwendung von Passwörtern und das Vergessen von Passwörtern bedeutete – alles Gründe, warum wir Passwörter von Anfang an hassten – warum nicht weg.

neuer Ansatz

Was dieses Mal anders ist, ist, dass Apple, Google und Microsoft alle an derselben klar definierten Lösung beteiligt zu sein scheinen. Darüber hinaus ist die Lösung für Benutzer einfacher denn je und für große Dienste wie Github und Facebook kostengünstiger. Es wurde außerdem von Authentifizierungs- und Sicherheitsexperten sorgfältig entworfen und überprüft.

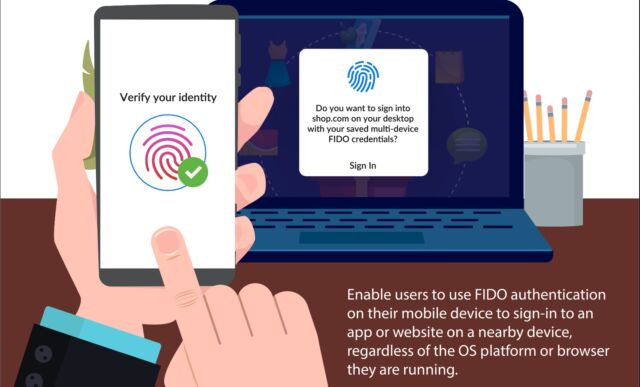

Video Allianz

Bestehende Methoden der Multi-Faktor-Authentifizierung (MFA) haben in den letzten fünf Jahren erhebliche Fortschritte gemacht. Google erlaubt mir beispielsweise, eine iOS- oder Android-App herunterzuladen, die ich als zweiten Faktor verwende, wenn ich mich von einem neuen Gerät aus bei meinem Google-Konto anmelde. Basierend auf CTAP – kurz für Client für Authenticator-Protokoll– Dieses System verwendet Bluetooth-Technologie, um sicherzustellen, dass sich das Telefon in der Nähe des neuen Geräts befindet und dass das neue Gerät tatsächlich mit Google verbunden ist und nicht mit einer Website, die sich als Google ausgibt. Dies bedeutet, dass es unbestechlich ist. Der Standard stellt sicher, dass das auf dem Telefon gespeicherte Verschlüsselungsgeheimnis nicht extrahiert werden kann.

Google stellt auch eine Datei bereit Erweitertes Schutzprogramm Erfordert physische Schlüssel in Form eines eigenständigen Dongles oder von Endbenutzertelefonen, um Anmeldungen von neuen Geräten zu authentifizieren.

Die große Einschränkung besteht jetzt darin, dass die passwortlose Authentifizierung und die MFA-Authentifizierung von jedem Dienstanbieter – wenn überhaupt – unterschiedlich eingeführt werden. Einige Anbieter, wie die meisten Banken und Finanzdienstleister, versenden noch Einmalpasswörter per SMS oder E-Mail. In der Erkenntnis, dass dies keine sicheren Mittel zur Übertragung sicherheitsrelevanter Geheimnisse sind, sind viele Dienste zu einer Methode übergegangen, die als TOTP bekannt ist, was ein Akronym für ist Einmaliges Passwort basierend auf Zeit– das Hinzufügen eines zweiten Faktors zu ermöglichen, der das Passwort effektiv um den Faktor „etwas, das ich habe“ erhöht.

Physische Sicherheitsschlüssel, TOTPs und in geringerem Maße die Zwei-Faktor-Authentifizierung per SMS und E-Mail sind ein wichtiger Schritt nach vorne, aber drei große Einschränkungen bleiben bestehen. Erstens werden TOTPs durch Authentifizierungsanwendungen generiert und per Text oder E-Mail gesendet betrügerisch, genauso wie normale Passwörter. Zweitens hat jeder Dienst seine eigene geschlossene MFA-Plattform. Das bedeutet, dass selbst bei Verwendung nicht trennbarer MFA-Formen – wie eigenständige physische Schlüssel oder telefonbasierte Schlüssel – der Benutzer einen separaten Schlüssel für Google, Microsoft und alle anderen Internet-Eigenschaften benötigt. Erschwerend kommt hinzu, dass jede Betriebssystemplattform unterschiedliche Mechanismen zur Implementierung der MFA hat.

Diese Probleme weichen einem dritten Problem: der reinen Unbrauchbarkeit für die meisten Endbenutzer und den widersprüchlichen Kosten und der Komplexität, denen jeder Dienst begegnet, wenn er versucht, MFA anzubieten.

„Web-Fan. Neigt zu Apathieanfällen. Bierfanatiker. Möchtegern-Denker.“