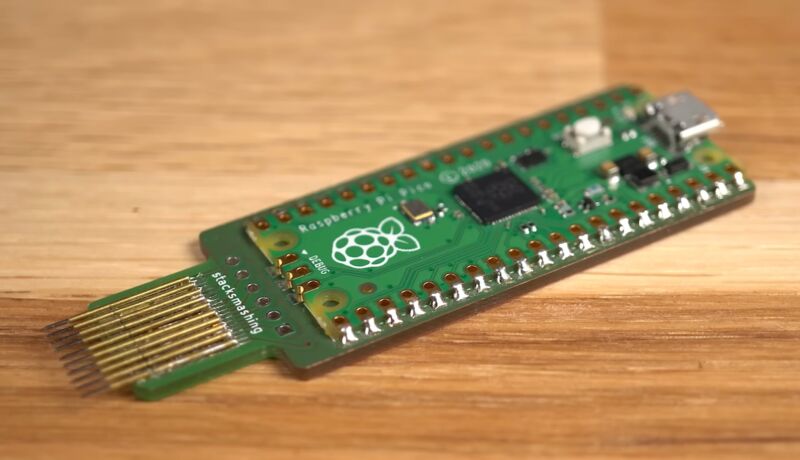

Letzte Woche ist ein Video des Sicherheitsforschers StackSmashing aufgetaucht Ausbeutung zeigen Dadurch kann die BitLocker-Laufwerkverschlüsselung von Microsoft mithilfe einer benutzerdefinierten Platine und eines Raspberry Pi Pico in „weniger als 50 Sekunden“ aufgehoben werden.

Bei diesem Exploit wird der Pi verwendet, um die Kommunikation zwischen einem externen TPM-Chip und dem Rest des Laptops, einem ThinkPad X1 Carbon der zweiten Generation aus dem Jahr 2014, zu überwachen. Das TPM speichert den Verschlüsselungsschlüssel, der das verschlüsselte Laufwerk entsperrt und lesbar macht, und das TPM sendet diesen Schlüssel zum Entsperren des Laufwerks, sobald es überprüft hat, dass sich am Rest des Computers seit der Verschlüsselung des Laufwerks nichts geändert hat. Das Problem besteht darin, dass der Verschlüsselungsschlüssel im Klartext gesendet wird, sodass ein Sniffer-Programm wie das von StackSmashing entwickelte den Schlüssel lesen und ihn dann verwenden kann, um das Laufwerk in einem anderen System zu entsperren und auf alle darauf befindlichen Daten zuzugreifen.

Dies ist kein neuer Exploit, und StackSmashing hat das immer wieder gesagt. Wir haben 2021 über eine ähnliche TPM-Schwachstelle berichtet, und da ist sie Spätestens ab 2019 Dabei wird ebenfalls kostengünstige Standardhardware verwendet, um einen Klartext-Verschlüsselungsschlüssel über denselben Low-Pin-Kommunikationsbus (LPC) zu erfassen, den auch StackSmashing verwendet. Diese Art von Exploit ist so bekannt, dass Microsoft einige zusätzliche Abhilfemaßnahmen vorsieht In seiner BitLocker-Dokumentation; Die wichtigste neue Innovation in der StackSmashing-Demo ist die Raspberry-Pi-Komponente, was wahrscheinlich einer der Gründe dafür ist, warum Verkaufsstellen so beliebt sind Hackaday Und Toms Geräte Ich habe es als Erstes abgeholt.

Die Erklärung des Exploits ist maßgeblich auf das Originalvideo zurückzuführen, und in der ersten Welle der erneuten Berichterstattung wurden zumindest wichtige Details erwähnt, etwa die Tatsache, dass der Exploit nur auf Systemen mit separaten, unabhängigen TPM-Chips funktioniert oder dass er anderer Software sehr ähnelt. Übergriffe sind seit Jahren gut dokumentiert. Aber wie in der Geschichte passiert Zirkulieren und rezirkulierenEinige Berichte weisen diese Art von Nuance zurück und kommen im Wesentlichen zu dem Schluss, dass die Laufwerksverschlüsselung auf allen Windows-Computern mit Hardware im Wert von 10 US-Dollar und ein paar Minuten Zeit trivial gebrochen werden kann. Es lohnt sich zu klären, was dieser Exploit ist und was nicht.

Welche Computer sind betroffen?

BitLocker ist eine Form der vollständigen Festplattenverschlüsselung, die hauptsächlich dazu dient, zu verhindern, dass jemand, der Ihren Laptop stiehlt, das Laufwerk auswirft, es in einem anderen System installiert und auf Ihre Daten zugreift, ohne Ihr Kontokennwort zu benötigen. Viele moderne Windows 10- und 11-Systeme verwenden standardmäßig BitLocker. Wenn Sie sich in Windows 11 Home oder Pro auf einem System mit TPM bei Ihrem Microsoft-Konto anmelden, wird Ihr Laufwerk normalerweise automatisch verschlüsselt und der Wiederherstellungsschlüssel auf Ihr Microsoft-Konto hochgeladen. In Windows 11 Pro können Sie BitLocker manuell aktivieren, unabhängig davon, ob Sie ein Microsoft-Konto verwenden oder nicht, und Ihren Wiederherstellungsschlüssel nach Belieben sichern.

Unabhängig davon könnte ein potenzieller BitLocker-Exploit persönliche Daten auf Millionen von Geräten beeinträchtigen. Wie wichtig ist also dieses neue Beispiel eines alten Angriffs? Für die meisten Menschen lautet die Antwort wahrscheinlich „nicht ganz“.

Eine Hürde für das Eindringen von Angreifern ist technischer Natur: Viele moderne Systeme verwenden feste TPMs oder fTPMs, die direkt in die meisten Prozessoren integriert sind. Bei preiswerten Maschinen kann dies eine Möglichkeit sein, Herstellungskosten zu sparen – warum einen separaten Chip kaufen, wenn man nur eine Funktion der CPU nutzen kann, für die man bereits bezahlt? In anderen Systemen, darunter solchen, die die Kompatibilität mit den Pluton-Sicherheitsprozessoren von Microsoft anpreisen, wird es als Sicherheitsfunktion vermarktet, die gezielt solche sogenannten „Sniffing“-Angriffe abschwächt.

Dies liegt daran, dass es keinen externen Kommunikationsbus zur Erkennung des fTPM gibt; Es ist in den Prozessor integriert, sodass jegliche Kommunikation zwischen dem TPM und dem Rest des Systems auch innerhalb des Prozessors erfolgt. Fast alle mit Windows 11 kompatiblen DIY-Desktops werden fTPM-Hardware verwenden, ebenso wie moderne preisgünstige Desktops und Laptops. Wir haben vier aktuelle Intel- und AMD-Laptops von Acer und Lenovo unter 500 US-Dollar untersucht, alle mit gebrauchten festen TPMs; Das Gleiche gilt für vier DIY-Desktops mit Motherboards von Asus, Gigabyte und ASRock.

Wenn Sie einen High-End-Windows-Laptop verwenden, ist es ironischerweise etwas wahrscheinlicher, dass Ihr Laptop einen dedizierten externen TPM-Chip verwendet, was bedeutet, dass Sie anfällig sein könnten.

Andrew Cunningham

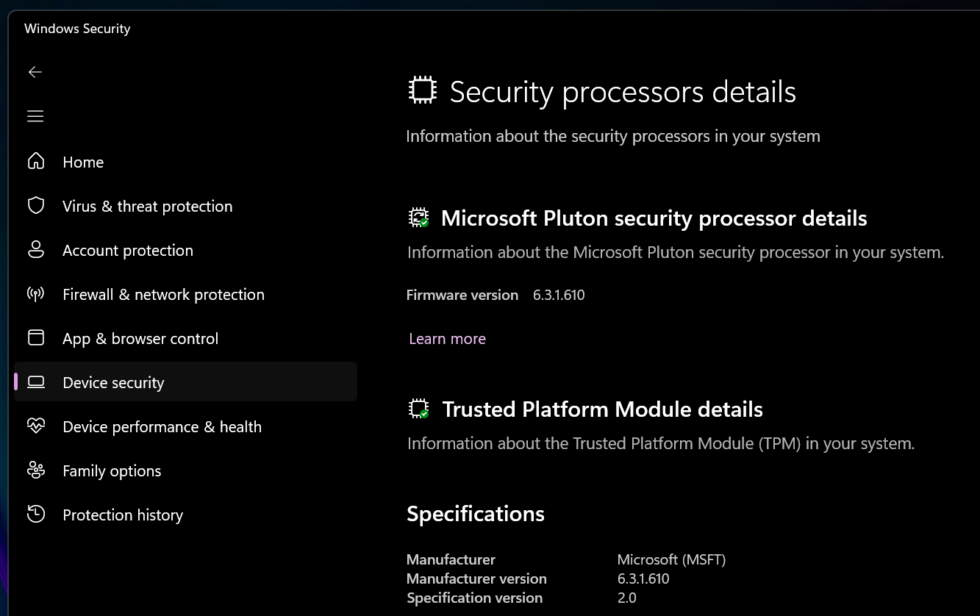

Der einfachste Weg, herauszufinden, welche Art von TPM Sie haben, besteht darin, zum Windows-Sicherheitscenter zu gehen, zum Bildschirm „Gerätesicherheit“ zu gehen und auf „Details des Sicherheitsassistenten“ zu klicken. Wenn der Hersteller des TPM-Geräts Intel (für Intel-Systeme) oder AMD (für AMD-Systeme) ist, verwenden Sie höchstwahrscheinlich das fTPM Ihres Systems und dieser Exploit funktioniert auf Ihrem System nicht. Das Gleiche gilt für alles, wo Microsoft als TPM-Hersteller aufgeführt ist, was im Allgemeinen bedeutet, dass der Computer Pluton verwendet.

Wenn Sie jedoch einen anderen Hersteller sehen, verwenden Sie wahrscheinlich ein benutzerdefiniertes TPM-Modul. Ich habe TPMs von STMicroelectronics im neuesten Asus Zenbook, Dell XPS 13 und dem Lenovo ThinkPad der Mittelklasse gesehen. StackSmashing hat auch Bilder von gepostet ThinkPad X1 Carbon Gen 11 mit TPM Und all die Pins, die jemand möglicherweise braucht, um zu versuchen, den Verschlüsselungsschlüssel zu kapern, als Beweis dafür, dass nicht alle modernen Systeme auf fTPMs umgestiegen sind – etwas, das ich ursprünglich auch angenommen hatte. Bei Laptops, die vor 2015 oder 2016 hergestellt wurden, ist praktisch garantiert, dass sie Hardware-TPMs verwenden, sofern verfügbar.

Dies bedeutet nicht, dass fTPMs völlig unfehlbar sind. Einige Sicherheitsforscher Ich konnte die fTPMs einiger AMD-Prozessoren schlagen Mit „2-3 Stunden physischem Zugriff auf das Zielgerät.“ Firmware-TPMs sind nicht anfällig für den von StackSmashing demonstrierten tatsächlichen Angriff auf Raspberry Pi-Basis.

„Web-Fan. Neigt zu Apathieanfällen. Bierfanatiker. Möchtegern-Denker.“